Trong 6 tháng, mạng botnet Emotet khét tiếng hầu như không cho thấy hoạt động nào và bây giờ nó đang phát tán thư rác độc hại. Hãy đi sâu vào chi tiết và thảo luận về tất cả những gì bạn cần biết về phần mềm độc hại khét tiếng để chống lại nó.

Tại sao mọi người đều sợ Emotet?

Emotet cho đến nay là một trong những trojan nguy hiểm nhất từng được tạo ra. Phần mềm độc hại đã trở thành một chương trình rất phá hoại khi nó phát triển về quy mô và độ tinh vi. Nạn nhân có thể là bất kỳ ai từ doanh nghiệp đến người dùng cá nhân tiếp xúc với các chiến dịch email spam.

Mạng botnet phân phối thông qua lừa đảo có chứa các tài liệu Excel hoặc Word độc hại. Khi người dùng mở các tài liệu và kích hoạt macro, Emotet DLL tải xuống và sau đó tải vào bộ nhớ.

Nó tìm kiếm địa chỉ email và đánh cắp chúng cho các chiến dịch spam. Hơn nữa, botnet giảm tải trọng bổ sung, chẳng hạn như Cobalt Strike hoặc các cuộc tấn công khác dẫn đến ransomware.

Bản chất đa hình của Emotet, cùng với nhiều mô-đun mà nó bao gồm, khiến phần mềm độc hại trở nên khó xác định. Nhóm Emotet liên tục thay đổi chiến thuật, kỹ thuật và quy trình của mình để đảm bảo rằng các quy tắc phát hiện hiện có thể được áp dụng. Là một phần trong chiến lược ẩn trong hệ thống bị nhiễm, phần mềm độc hại tải xuống các tải trọng bổ sung bằng nhiều bước.

Và kết quả của hành vi Emotet đang tàn phá đối với các chuyên gia an ninh mạng: phần mềm độc hại gần như không thể loại bỏ. Nó lây lan nhanh chóng, tạo ra các chỉ số bị lỗi và thích ứng theo nhu cầu của kẻ tấn công.

Emotet đã nâng cấp như thế nào trong những năm qua?

Emotet là một botnet mô-đun tiên tiến và liên tục thay đổi. Phần mềm độc hại bắt đầu hành trình của nó như một trojan ngân hàng đơn giản vào năm 2014. Nhưng kể từ đó, nó đã có được một loạt các tính năng, mô-đun và chiến dịch khác nhau:

- 2014. Các mô-đun chuyển tiền, spam thư, DDoS và sổ địa chỉ.

- 2015. Chức năng trốn tránh.

- 2016. Thư rác, bộ khai thác RIG 4.0, giao các trojan khác.

- 2017. Một mô-đun ăn cắp sổ địa chỉ và máy rải rác.

- 2021.XLS các mẫu độc hại, sử dụng MSHTA, bị Cobalt Strike bỏ rơi.

- 2022. Một số tính năng vẫn giữ nguyên, nhưng năm nay cũng mang lại một số cập nhật.

Xu hướng này chứng tỏ rằng Emotet sẽ không đi đến đâu mặc dù thường xuyên có "kỳ nghỉ" và thậm chí là chính thức đóng cửa. Phần mềm độc hại phát triển nhanh chóng và thích ứng với mọi thứ.

Phiên bản Emotet 2022 mới có được những tính năng gì?

Sau gần nửa năm nghỉ ngơi, mạng botnet Emotet thậm chí còn trở lại mạnh mẽ hơn. Dưới đây là những điều bạn cần biết về phiên bản 2022 mới:

- Nó thả IcedID, một trojan ngân hàng mô-đun.

- Phần mềm độc hại tải XMRig, một công cụ khai thác đánh cắp dữ liệu ví.

- Trojan có những thay đổi nhị phân.

- Emotet bỏ qua việc phát hiện bằng cách sử dụng cơ sở mã 64 bit.

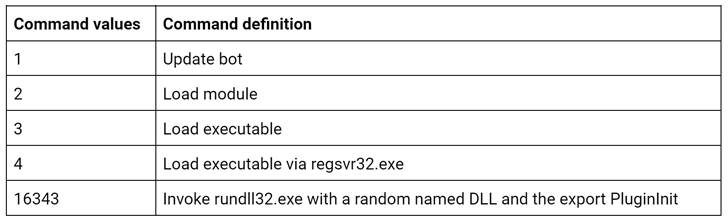

- Phiên bản mới sử dụng các lệnh mới:

Gọi rundll32.exe với một DLL ngẫu nhiên và xuất PluginInit

- Mục tiêu của Emotet là lấy thông tin đăng nhập từ Google Chrome và các trình duyệt khác.

- Nó cũng được nhắm mục tiêu để sử dụng giao thức SMB để thu thập dữ liệu công ty

- Giống như sáu tháng trước, mạng botnet sử dụng mồi độc hại XLS, nhưng lần này nó đã áp dụng một mồi mới:

Làm thế nào để phát hiện Emotet?

Thách thức chính của Emotet là phát hiện nó trong hệ thống một cách nhanh chóng và chính xác. Bên cạnh đó, một nhà phân tích phần mềm độc hại nên hiểu hành vi của mạng botnet để ngăn chặn các cuộc tấn công trong tương lai và tránh những tổn thất có thể xảy ra.

Với câu chuyện dài về sự phát triển của mình, Emotet đã đẩy mạnh chiến lược chống trốn tránh. Thông qua sự phát triển của chuỗi thực thi quy trình và hoạt động của phần mềm độc hại bên trong hệ thống bị nhiễm thay đổi, phần mềm độc hại đã sửa đổi mạnh mẽ các kỹ thuật phát hiện.

Ví dụ, vào năm 2018, có thể phát hiện nhân viên ngân hàng này bằng cách nhìn vào tên của quy trình - đó là một trong những điều sau:

sự kiệnwrap, implrandom, turnedavatar, soundser, archivesymbol, wabmetagen, msrasteps, secmsi, crsdcard, narrowpurchase, smxsel, watchvsgd, mfidlisvc, searchatsd, lpiograd, noticesman, appxmware, sansidaho

Sau đó, trong quý đầu tiên của năm 2020, Emotet bắt đầu tạo khóa cụ thể vào sổ đăng ký - nó ghi vào khóa HKEY_CURRENT_USER\SOFTWARE\MICROSOFT\WINDOWS\CURRENTVERSION\EXPLORER với độ dài 8 ký hiệu (chữ cái và ký tự).

Tất nhiên, các quy tắc Suricata luôn xác định phần mềm độc hại này, nhưng các hệ thống phát hiện thường tiếp tục vượt ra ngoài làn sóng đầu tiên vì các quy tắc cần phải cập nhật.

Một cách khác để phát hiện nhân viên ngân hàng này là các tài liệu độc hại của nó - kẻ gian sử dụng các mẫu và mồi cụ thể, ngay cả khi có lỗi ngữ pháp trong đó. Một trong những cách đáng tin cậy nhất để phát hiện Emotet là theo các quy tắc YARA.