Một chiến dịch phần mềm độc hại mới đang diễn ra đã được quan sát thấy phân phối ba kẻ đánh cắp khác nhau, chẳng hạn như CryptBot, LummaC2 và Rhadamanthys được lưu trữ trên các miền bộ nhớ cache của Mạng phân phối nội dung (CDN) kể từ ít nhất là tháng 2 năm 2024.

Cisco Talos đã quy kết hoạt động này với độ tin cậy vừa phải cho một tác nhân đe dọa được theo dõi là CoralRaider, một nhóm bị nghi ngờ có nguồn gốc Việt Nam đã được đưa ra ánh sáng vào đầu tháng này.

Đánh giá này dựa trên "một số chồng chéo về chiến thuật, kỹ thuật và quy trình (TTP) của chiến dịch Rotbot của CoralRaider, bao gồm vectơ tấn công ban đầu của tệp Windows Shortcut, trình giải mã PowerShell trung gian và các tập lệnh tải xuống tải trọng, kỹ thuật FoDHelper được sử dụng để vượt qua Kiểm soát truy cập người dùng (UAC) của máy nạn nhân", công ty cho biết.

Các mục tiêu của chiến dịch trải dài trên nhiều ngành dọc kinh doanh khác nhau trên khắp các khu vực địa lý, bao gồm Hoa Kỳ, Nigeria, Pakistan, Ecuador, Đức, Ai Cập, Anh, Ba Lan, Philippines, Na Uy, Nhật Bản, Syria và Thổ Nhĩ Kỳ.

"Tác nhân đe dọa này đang sử dụng bộ nhớ cache Mạng phân phối nội dung (CDN) để lưu trữ các tệp độc hại trên máy chủ biên mạng của họ trong chiến dịch này, tránh sự chậm trễ yêu cầu", các nhà nghiên cứu Joey Chen, Chetan Raghuprasad và Alex Karkins của Talos cho biết. "Diễn viên đang sử dụng bộ nhớ cache CDN làm máy chủ tải xuống để đánh lừa những người bảo vệ mạng."

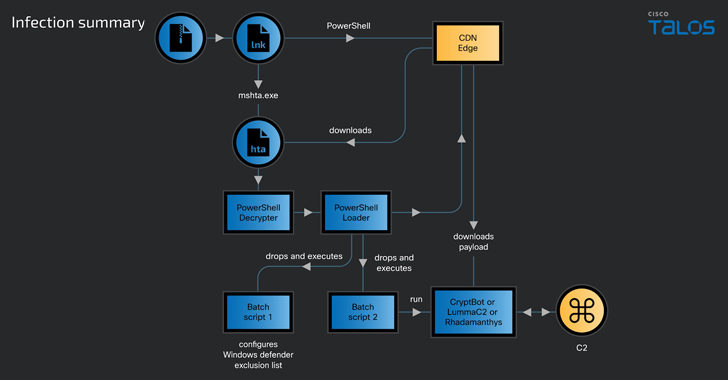

Vectơ truy cập ban đầu cho các bản tải xuống tự động bị nghi ngờ là email lừa đảo, sử dụng chúng như một ống dẫn để truyền bá các liên kết bị mắc kẹt trỏ đến kho lưu trữ ZIP có chứa tệp lối tắt Windows (LNK).

Tệp lối tắt, lần lượt, chạy tập lệnh PowerShell để tìm nạp tải trọng ứng dụng HTML (HTA) giai đoạn tiếp theo được lưu trữ trên bộ đệm CDN, sau đó chạy mã Javascript để khởi chạy trình tải PowerShell nhúng thực hiện các bước để bay dưới radar và cuối cùng tải xuống và chạy một trong ba phần mềm độc hại ăn cắp.

Tập lệnh PowerShell loader mô-đun được thiết kế để vượt qua User Access Controls (UAC) trong máy của nạn nhân bằng cách sử dụng một kỹ thuật đã biết gọi là FodHelper, cũng đã được sử dụng bởi các tác nhân đe dọa Việt Nam liên quan đến một kẻ đánh cắp khác được gọi là NodeStealer có khả năng đánh cắp dữ liệu tài khoản Facebook.

Phần mềm độc hại đánh cắp, bất kể những gì được triển khai, lấy thông tin của nạn nhân, chẳng hạn như dữ liệu hệ thống và trình duyệt, thông tin đăng nhập, ví tiền điện tử và thông tin tài chính.

Điều đáng chú ý về chiến dịch là nó sử dụng phiên bản cập nhật của CryptBot đóng gói các kỹ thuật chống phân tích mới và cũng nắm bắt trình quản lý mật khẩu, cơ sở dữ liệu ứng dụng và thông tin ứng dụng xác thực.