Một hoạt động tấn công tiền điện tử mới trên nền tảng đám mây đã để mắt tới các dịch vụ không phổ biến của Amazon Web Services (AWS) như AWS Amplify, AWS Fargate và Amazon SageMaker để khai thác tiền điện tử một cách bất hợp pháp.

Hoạt động mạng độc hại này đã được công ty bảo mật vùng chứa và đám mây Sysdig đặt tên mã là AMBERSQUID .

Nhà nghiên cứu bảo mật Alessandro Brucato của Sysdig cho biết trong một báo cáo được chia sẻ với The Hacker News: “Hoạt động AMBERSQUID có thể khai thác các dịch vụ đám mây mà không kích hoạt yêu cầu AWS phê duyệt nhiều tài nguyên hơn, như trường hợp họ chỉ gửi spam các phiên bản EC2”.

“Việc nhắm mục tiêu vào nhiều dịch vụ cũng đặt ra những thách thức bổ sung, chẳng hạn như ứng phó sự cố, vì nó yêu cầu tìm và tiêu diệt tất cả thợ mỏ trong mỗi dịch vụ được khai thác.”

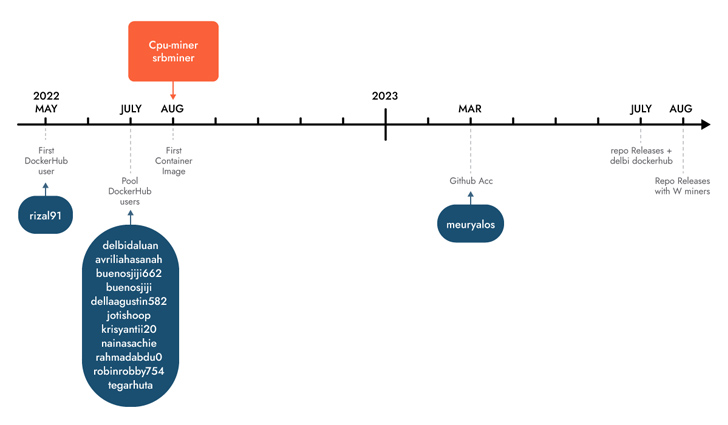

Sysdig cho biết họ đã phát hiện ra chiến dịch này sau khi phân tích 1,7 triệu hình ảnh trên Docker Hub, cho rằng nó có độ tin cậy vừa phải đối với những kẻ tấn công Indonesia dựa trên việc sử dụng ngôn ngữ Indonesia trong tập lệnh và tên người dùng.

Một số hình ảnh này được thiết kế để thực thi các công cụ khai thác tiền điện tử được tải xuống từ kho lưu trữ GitHub do tác nhân kiểm soát, trong khi những hình ảnh khác chạy tập lệnh shell nhắm mục tiêu AWS.

Đặc điểm chính là việc lạm dụng AWS CodeCommit, được sử dụng để lưu trữ các kho lưu trữ Git riêng tư, để "tạo một kho lưu trữ riêng mà sau đó họ sử dụng làm nguồn trong các dịch vụ khác nhau".

Kho lưu trữ chứa mã nguồn của ứng dụng AWS Amplify, sau đó được tập lệnh shell tận dụng để tạo ứng dụng web Amplify và cuối cùng khởi chạy công cụ khai thác tiền điện tử.

Người ta cũng quan sát thấy các tác nhân đe dọa sử dụng các tập lệnh shell để thực hiện tấn công mã hóa trong các phiên bản AWS Fargate và SageMaker, gây ra chi phí điện toán đáng kể cho nạn nhân.

Sysdig ước tính rằng AMBERSQUID có thể gây thiệt hại hơn 10.000 USD mỗi ngày nếu nó được mở rộng quy mô để nhắm mục tiêu đến tất cả các khu vực AWS . Một phân tích sâu hơn về các địa chỉ ví được sử dụng cho thấy những kẻ tấn công đã kiếm được doanh thu hơn 18.300 USD cho đến nay.

Đây không phải là lần đầu tiên các tác nhân đe dọa Indonesia có liên quan đến các chiến dịch tấn công bằng tiền điện tử. Vào tháng 5 năm 2023, Permiso P0 Labs đã trình bày thông tin chi tiết về một tác nhân có tên GUI-vil được phát hiện đang tận dụng các phiên bản Đám mây điện toán đàn hồi (EC2) của Amazon Web Services (AWS) để thực hiện các hoạt động khai thác tiền điện tử.

Brucato cho biết: “Trong khi hầu hết những kẻ tấn công có động cơ tài chính đều nhắm mục tiêu vào các dịch vụ điện toán, chẳng hạn như EC2, thì điều quan trọng cần nhớ là nhiều dịch vụ khác cũng cung cấp quyền truy cập vào các tài nguyên máy tính (mặc dù nó gián tiếp hơn).

"Các dịch vụ này rất dễ bị bỏ qua từ góc độ bảo mật vì có ít khả năng hiển thị hơn so với khả năng phát hiện mối đe dọa trong thời gian chạy."