Khi tung ra một sản phẩm bảo mật, bạn cho rằng nó sẽ đáp ứng được mục đích của nó. Tuy nhiên, thật không may, điều này thường không xảy ra. Một báo cáo mới do Osterman Research sản xuất và Silverfort ủy quyền, tiết lộ rằng các giải pháp MFA (Xác thực đa yếu tố) và PAM (Quản lý quyền truy cập đặc quyền) hầu như không bao giờ được triển khai đủ toàn diện để cung cấp khả năng phục hồi trước các mối đe dọa danh tính. Ngoài ra, các tài khoản dịch vụ – thường nằm ngoài phạm vi bảo vệ của các biện pháp kiểm soát này – có nguy cơ bị xâm phạm độc hại một cách đáng báo động. Những phát hiện này và nhiều phát hiện khác có thể được tìm thấy trong "Trạng thái bề mặt tấn công danh tính: Thông tin chi tiết về những khoảng trống bảo vệ quan trọng ", báo cáo đầu tiên phân tích khả năng phục hồi của tổ chức trước các mối đe dọa danh tính.

"Bề mặt tấn công danh tính" là gì?#

Bề mặt tấn công danh tính là bất kỳ tài nguyên tổ chức nào có thể được truy cập thông qua tên người dùng và mật khẩu. Cách chính mà kẻ tấn công nhắm vào bề mặt tấn công này là thông qua việc sử dụng thông tin xác thực của người dùng bị xâm phạm. Bằng cách này, bề mặt tấn công danh tính khác biệt đáng kể so với các bề mặt tấn công khác. Ví dụ: khi nhắm mục tiêu vào các điểm cuối, kẻ tấn công phải phát triển phần mềm độc hại cải tiến và các hoạt động khai thác zero-day. Nhưng trong thế giới nhận dạng, công cụ tấn công mặc định là tên người dùng và mật khẩu hợp pháp. Và với ước tính có khoảng 24 tỷ kết hợp tên người dùng-mật khẩu có sẵn trên Dark Web, điều này có nghĩa là công việc duy nhất mà những kẻ tấn công cần làm là giành được quyền truy cập ban đầu.

Nhưng tôi có sẵn MFA và PAM để ngăn chặn các cuộc tấn công#

Nhưng bạn có biết không? Theo báo cáo tóm tắt những phát hiện từ 600 chuyên gia bảo mật danh tính được khảo sát trên khắp thế giới, đại đa số các tổ chức đã áp dụng các giải pháp MFA và PAM nhưng vẫn có nguy cơ bị tấn công. Đây là lý do tại sao:

Dưới 7% tổ chức được bảo vệ MFA cho phần lớn các tài nguyên quan trọng của họ#

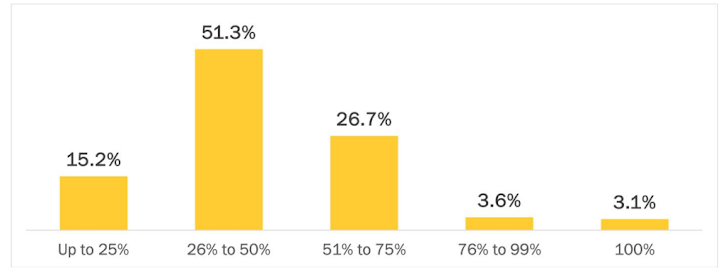

Một trong những câu hỏi mà cuộc khảo sát đưa ra là: Bạn hiện có thể bảo vệ tỷ lệ tài nguyên và phương pháp truy cập nào sau đây bằng MFA?

- Đăng nhập trên máy tính để bàn (ví dụ: Windows, Mac)

- VPN và các phương thức kết nối từ xa khác

- RDP

- Truy cập từ xa bằng dòng lệnh (ví dụ: PowerShell, PsExec)

- SSH

- Ứng dụng gia đình và ứng dụng cũ

- Cơ sở hạ tầng CNTT (ví dụ: bảng điều khiển quản lý)

- VDI

- Nền tảng ảo hóa và trình ảo hóa (ví dụ VMware, Citrix)

- Ổ đĩa mạng dùng chung

- hệ thống OT

Biểu đồ này tóm tắt các kết quả:

Những con số này hàm ý một lỗ hổng nghiêm trọng, vì tài nguyên không có MFA là tài nguyên mà kẻ thù có thể truy cập liền mạch bằng thông tin xác thực bị xâm phạm. Chuyển điều này sang kịch bản thực tế, kẻ đe dọa sử dụng công cụ dòng lệnh không được bảo vệ bằng MFA – chẳng hạn như PsExec hoặc Remote PowerShell – sẽ không gặp trở ngại nào khi di chuyển qua mạng để cài tải trọng ransomware trên nhiều máy.

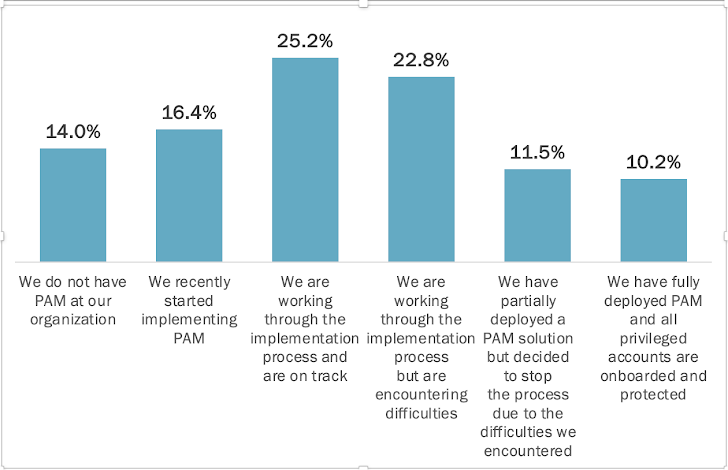

Chỉ 10,2% tổ chức có giải pháp PAM được tích hợp đầy đủ#

Các giải pháp PAM nổi tiếng là triển khai lâu dài và phức tạp, nhưng thực tế nó tệ đến mức nào? Báo cáo tiết lộ câu trả lời: Thật tệ. Dưới đây là tổng hợp các câu trả lời của người trả lời cho câu hỏi "Bạn đang ở đâu trong hành trình triển khai PAM của mình?"

Như bạn có thể thấy, hầu hết các tổ chức đều bị mắc kẹt ở đâu đó trong hành trình PAM của họ, điều đó có nghĩa là ít nhất một số người dùng đặc quyền của họ có nguy cơ bị tấn công. Và hãy nhớ rằng người dùng quản trị là con đường nhanh nhất để kẻ tấn công giành được viên ngọc quý của bạn. Không bảo vệ được tất cả chúng là một rủi ro mà không tổ chức nào có thể bỏ qua.

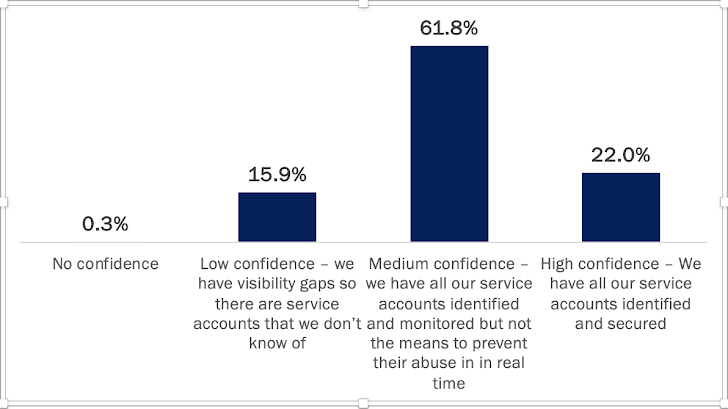

78% tổ chức không thể ngăn chặn truy cập độc hại bằng tài khoản dịch vụ bị xâm nhập#

Tài khoản dịch vụ là một điểm mù nổi tiếng. Bởi vì những tài khoản không phải của con người này thường có đặc quyền cao nhưng không thể được MFA bảo vệ – cũng như thực tế là chúng thường không có giấy tờ và do đó không được giám sát – nên chúng là mục tiêu hàng đầu của kẻ thù.

Dưới đây là câu trả lời cho câu hỏi "Bạn tự tin đến mức nào về khả năng ngăn chặn kẻ tấn công sử dụng tài khoản dịch vụ để truy cập độc hại trong môi trường của bạn?"

Lưu ý rằng thuật ngữ "phương tiện" ở đây hơi gây nhầm lẫn vì việc không có tính năng ngăn chặn theo thời gian thực về cơ bản sẽ làm mất đi giá trị bảo mật của khả năng phát hiện hành vi xâm phạm tài khoản.

Bạn đang bảo vệ Bề mặt tấn công danh tính của môi trường của mình tốt đến mức nào? Sử dụng mô hình trưởng thành#

Báo cáo không chỉ chỉ ra những điểm yếu và lỗ hổng — nó còn cung cấp một mô hình tính điểm hữu ích, dựa trên kết quả tổng hợp trên tất cả các khía cạnh bảo vệ danh tính, có thể tiết lộ mức độ phục hồi của bạn trước các mối đe dọa danh tính.

Báo cáo cho thấy rất ít tổ chức – chỉ khoảng 6,6% – có chiến lược bảo vệ danh tính được thực thi và có kỷ luật. Tuy nhiên, hãy sử dụng mô hình này để trả lời các câu hỏi tương tự và xem tổ chức của bạn hoạt động như thế nào cũng như những hành động bạn cần thực hiện.

Bạn đã sẵn sàng để xem mức độ kiên cường của mình trước các mối đe dọa danh tính chưa? Truy cập báo cáo ở đây .